Prošlog tjedna je objavljena značajna nadogradnja – verzija 9 – okvira MITRE ATT&CK, okvira za analizu cyber napada o kojem sam ranije pisao i predstavio na redovitom mjesečnom sastanku ISACA Croatia Chapter. Osim uobičajenih dopuna ili nadogradnji tehnika i sub-tehnika te podataka o napadačkim grupama, verzija 9 uvodi taktike i tehnike napada koje se odnose na tehnologiju kontejnera te značajno nadograđuje taktike i tehnike napada koji se odnose na „Cloud“ tehnologije. No, najznačajnija novost u verziji 9 je novi pristup u opisu i obradi „Data Sources“ informacija.

Prema okviru MITRE ATT&CK, „Data Sources“ su točke ishodišta podataka na temelju kojih je moguće detektirati pojedine tehnike (i sub-tehnike) napada. U pre-v9 verzijama okvira ATT&CK ovi podaci su definirani kao nestrukturirana svojstva pojedinih tehnika i sub-tehnika, a ima ih preko 60. „Data Sources“ informacije su i u takvom obliku izuzetno korisne, osobito za stručnjake i timove koji su fokusirani na tehnike detekcije cyber napada (npr. tzv. „blue team“ grupe). Pomoću ovih informacije moguće je primijeniti dodatne konfiguracijske napore i/ili arhitekturne nadogradnje kako bi se obogatila učinkovitost telemetrijskih podataka neophodnih za detekciju napada. Ipak, iako zamišljeni s dobrom namjenom, realizacija „Data Sources“ informacija u pre-v9 verzijama je zaostajala za drugim komponentama ATT&CK okvira, upravo zbog svoje nestrukturiranosti ali i mjestimične nekonzistentnosti koja je bila rezultat izostanka dobro definiranog modela ove kategorije podataka. Tako na primjer, „Data Sources“ podacima su označeni i „Process monitoring“ i „Process command-line parameters“ i „Process use of network“, iako se u suštini radi o različitim aspektima informacija koje se generiraju na temelju istih događaja - pokretanja i izvođenja Windows procesa. Drugi primjer je i „Windows event logs“ kao zasebna „Data Sources“ točka iako bi ovu kategoriju bilo bolje definirati kao kanal kroz koji se dostavljaju suštinski „Data Sources“ telemetrijski podaci a ne kao „Data Sources“.

U zajednici koja prati i surađuje na razvoju okvira ATT&CK pojavile su se stoga sugestije za modifikaciju „Data Sources“ informacija.

Verzija 9 donosi ovu dobrodošlu nadogradnju. Točnije, u ovoj verziji imamo prvu fazu nadogradnje, kroz koju su definirani „Data Sources“ te „data components“ - komponente vezane za pojedini izvor, tj. specifikacija izvora iz kojih moramo prikupljati detekcije podatke, ali sada na strukturiran i normaliziran način. Za sada još uvijek nedostaju konkretni detekcijski podaci koji bi se mapirali za pojedine tehnike napada, no to se očekuje u verziji koja je planirana za listopad.

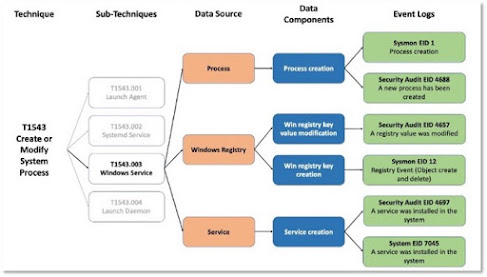

Odnos među navedenim dijelovima ovog modela podataka su vidljivi na priloženoj slici, koju sam posudio iz teksta na službenom ATT&CK blogu.

Također treba napomenuti da su novi „Data Sources“ podaci za sada katalogizirani kroz Github a ne kao objekt unutar ATT&CK okvira. Razlozi su opravdani razvojnim aktivnostima, a uključivanje u ravnopravne ATT&CK objekte je također planirano za listopad. No, bez obzira na prisutan “work-in-progress“ dojam, postojeće dopune mogu značajno olakšati posao svima nama koji smo fokusirani na tehnike detekcije ili na DFIR aktivnosti.